**********************

IEEE 802.11 無線設(shè)備中的拒絕服務(wù)漏洞:US-CERT VU#106678 和Aus-CERT AA-2004.02 802.11 WLAN 設(shè)備將載波檢測多路訪問/沖突避免(Carrier Sense Multiple Access with Collision Avoidance,CSMA/CA)用作基本訪問機制,在此機制中,WLAN 設(shè)備在開始執(zhí)行任何傳輸操作前先監(jiān)聽媒體。如果它檢測到任何已經(jīng)發(fā)生的現(xiàn)有傳輸操作,則其將撤回。沖突避免將物理感測機制與虛擬感測機制組合在一起,其中虛擬感測機制包括網(wǎng)絡(luò)分配向量(NAV),媒體可用于傳輸前的時間。DSSS 協(xié)議中的空閑信道評估(ClearChannel Assessment,CCA)確定WLAN 信道是否空閑,可供802.11b 設(shè)備通過它傳輸數(shù)據(jù)。

最近,澳大利亞昆士蘭大學(xué)軟件工程和數(shù)據(jù)通信系的三名博士生Christian Wullems、Kevin Tham 和Jason Smith 發(fā)現(xiàn)802.11b 協(xié)議標(biāo)準(zhǔn)中存在缺陷,容易遭到拒絕服務(wù)RF干擾攻擊。此攻擊專門針對CCA 功能。根據(jù)AusCERT 公告“針對此漏洞的攻擊將利用位于物理層的CCA 功能,導(dǎo)致有效范圍內(nèi)的所有WLAN 節(jié)點(客戶端和接入點(AP))都推遲攻擊持續(xù)時間內(nèi)的數(shù)據(jù)傳輸。遭到攻擊時,設(shè)備表現(xiàn)為信道始終忙碌,阻止在無線網(wǎng)絡(luò)上傳輸任何數(shù)據(jù)。”

此DoS 攻擊對DSSS WLAN 設(shè)備產(chǎn)生影響,包括IEEE 802.11、802.11b 和低速(在20Mbps 以下)802.11g 無線設(shè)備。IEEE 802.11a(使用OFDM)、高速(使用OFDM,在20Mbps 以上)802.11g 無線設(shè)備不受此特定攻擊的影響。此外,使用FHSS的設(shè)備也不受影響。

任何使用裝配有WLAN卡的PDA 或微型計算機的攻擊者都可以在SOHO和企業(yè)WLAN上啟動這樣的攻擊。要避免這種攻擊,唯一的解決方案或已知保護措施就是轉(zhuǎn)而使用802.11a協(xié)議。

**************

4、如何檢測RF 沖突?

對于很多從事無線電行業(yè)的機構(gòu)和公司來說,檢測信號來源并不是件非常困難的事情,比如最近幾年在國家四六級考試、司法考試、職稱考試等重點考試期間,通過無線電監(jiān)管部門的協(xié)助,考試中心追蹤無線電作弊信號來源,捕獲非法作弊人員已成為維護考試公正性的必要手段之一。那么,無線領(lǐng)域亦是如此,通過比對信號的強弱及波形的變化,就可以逐步跟蹤到信號的發(fā)射基站。國內(nèi)外無線市場上都已經(jīng)出現(xiàn)了一些自動化的跟蹤設(shè)備及配屬軟件,可以很方便地進行企業(yè)無線環(huán)境防護,不但可以快速鎖定攻擊來源,還可以短信或者電子郵件的方式來通知管理員。

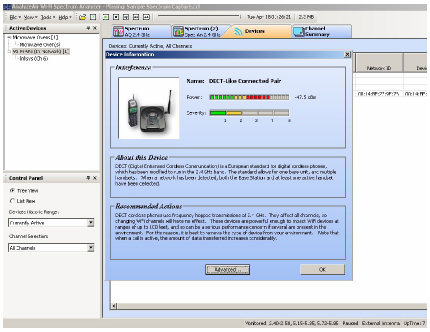

如下圖為檢測到的無線設(shè)備中無線電話信號及信號強度:

圖3

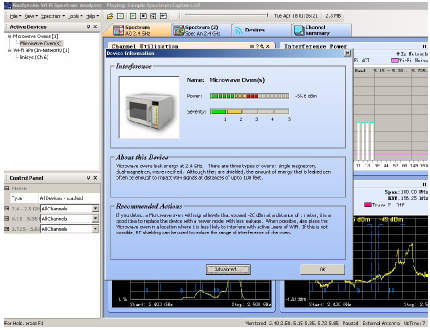

如下圖為檢測到的無線設(shè)備中微波爐干擾信號及信號強度。

圖4

下圖為政府機構(gòu)及特別部門裝備的專業(yè)頻譜分析儀,該設(shè)備可以掃描所有通信頻段,包括無線電、802.11a/b/g、藍牙、紅外等,并可對發(fā)現(xiàn)的信號來源進行定位。

圖5

粵公網(wǎng)安備 44030902003195號

粵公網(wǎng)安備 44030902003195號